Google dispone de una herramienta gratuita, pensada para que las personas que tienen un sitio web, puedan saber con todo detalle si la página es compatible con las diferentes resoluciones de pantalla de los teléfonos móviles. Además, también se puede ver el tiempo que tarda en cargarse la página web, tanto desde el ordenador como desde un smartphone. Según el blog oficial de Google para pequeñas empresas, esto és clave para los tiempos ‘móviles’ en los que vivimos.

¿Sabías que nueve de cada diez personas abandonan inmediaramente un sitio web visto desde su teléfono móvil si no encuentran rápidamente lo que están buscando?

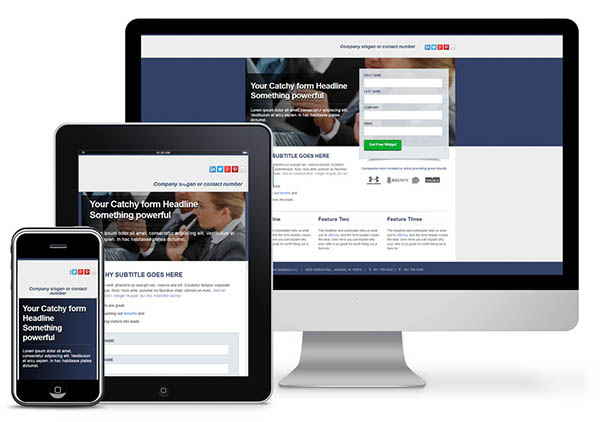

Ahora piensa en tu sitio web. ¿Se visualiza y se carga bien, tanto desde un PC como desde un smartphone o una tablet?. ¿Es fácil y rápido encontrar los productos, servicios o información que buscan los visitantes de tu sitio web?. Si no es así, probablemente estás perdiendo clientes cada día que pasa.

.

.

Para eso, Google creó una herramienta gratuita en la que puedes comprobar el nivel de optimización de tus páginas web respecto a como se verán en teléfonos móviles. Y además, también podrás conocer los aspectos en los que está fallando tu sitio web y así poder solucionarlo.

Según Google, las personas son cinco veces más propensas a abandonar la visita a un sitio web que no sea ‘mobile-friendly’. Además, la mitad de los visitantes se van si la página web no se carga en menos de cinco segundos.

Cada día aumenta el número de personas que se conectan a internet desde sus teléfonos móviles para comprar productos, contratar servicios o buscar información de todo tipo. Por eso debes prestar mucha atención a la compatibilidad de tu sitio web con los dispositivos móviles.

Artículo publicado por el Dpto. Técnico de ServiNetwork.

.

Publicado en la categoria

Publicado en la categoria  En algunas ocasiones, tal vez quieras personalizar o activar ciertas opciones en

En algunas ocasiones, tal vez quieras personalizar o activar ciertas opciones en

El proceso de modificación de titular de un nombre de dominio con la terminación territorial ‘.es‘, no es igual que los cambios de Titular que pueden hacerse sobre nombres de dominio con otras extensiones. En este caso, el cambio de datos del Titular se tramita a través de la web de

El proceso de modificación de titular de un nombre de dominio con la terminación territorial ‘.es‘, no es igual que los cambios de Titular que pueden hacerse sobre nombres de dominio con otras extensiones. En este caso, el cambio de datos del Titular se tramita a través de la web de  Como ya sabemos, la lista de peligros potenciales que atentan contra la seguridad informática es muy ámplia y variada, ya que se incluyen virus informáticos de todo tipo, gusanos, software Spyware, Adware, ataques de ‘día cero’, ataques de hackers, ataques de denegación de servicio, y muchos otros más. No obstante, muchas amenazas pueden ser neutralizadas a tiempo si se tienen en cuenta las siguientes recomendaciones básicas que indicamos en este artículo.

Como ya sabemos, la lista de peligros potenciales que atentan contra la seguridad informática es muy ámplia y variada, ya que se incluyen virus informáticos de todo tipo, gusanos, software Spyware, Adware, ataques de ‘día cero’, ataques de hackers, ataques de denegación de servicio, y muchos otros más. No obstante, muchas amenazas pueden ser neutralizadas a tiempo si se tienen en cuenta las siguientes recomendaciones básicas que indicamos en este artículo.